ابزارهای اسکنر امنیتی ( Security Scanner ) و اسکنر آسیب پذیری ( Vulnerability Scan ) بسیاری در دنیا وجود دارند که ماهیت آنها انجام اسکن های امنیتی سیستم عامل ها ، تجهیزات ، وب سایت ها و ... و پیدا کردن نقاط آسیب پذیر آنهاست. شما با استفاده از خروجی گزارش این نرم افزارهای اسکنر امنیتی می توانید آسیب پذیری های موجود در شبکه ، سیستم عامل ها ، وب سایت ها و ... خود را پیدا کنید.

و قبل از اینکه هکرها و نفوذگرهای کلاه سیاه بخواهند به آنها نفوذ کنند جلوی آنها را بگیرید . در این مطلب قصد داریم به شما برترین ابزارهای اسکنر آسیب پذیری و امنیت در دنیا را معرفی کنیم پس با ما باشید.

شماره 1 : Core Impact نرم افزار تست نفوذ و هک بسیار پیشرفته

سالهای سال به عنوان یک متخصص امنیت و تست نفوذ یکی از آرزوهای من کار کردن و داشتن لایسنس بدون مشکل فقط یک نرم افزار بود و بس ... Core Impact یک سوپر اسکنر امنیتی است که در دنیا آن را به عنوان گرانترین و با قدرت ترین نرم افزار اسکنر امنیتی می شناسند ، به دنبال کرک و لایسنس تقلبی آن نگردید که به هیچ عنوان پیدا نمی کنید .

از Core Impact به عنوان قدرتمندترین ابزار Exploit کردن در دنیا یاد می شود .این ابزار آخرین بروز رسانی ها از آخرین Exploit ها را در قالب پایگاه داده خودش برای حرفه ای ها جمع آوری می کند و از طریق یک لینک رمزنگاری شده با سرور اصلی سرویس دهنده همیشه در حال بروز رسانی است. Core Impact کاملترین راهکار برای ارزیابی و تست آسیب پذیری های امنیتی در یک سازمان می باشد.

یکی از قابلیت های جالب این نرم افزار انجام حملات بصورت زنجیره ای و بین تجهیزات و دستگاه های مختلف است. با این ابزار شما به سادگی آسیب پذیری های یک سازمان را شناسایی ، جلوگیری و در دنیای واقعی به حملات پاسخ مناسب می دهید.Core Impact یک ابزار یکپارچه برای تست کردن شبکه ، سیستم عامل ، موبایل ، تجهیزات و Web و ... می باشد شما براحتی می توانید تعداد زیادی از کلاینت ها را به یکباره تست کنید و نتیجه آنها بلافاصله برای سرور مرکزی ارسال می شود.

بعد از پیدا کردن امکان Patch کردن و تعمیر کردن آسیب پذیری ها به شما داده می شود. Core Impact امکان خرید سریع و استفاده بلافاصله Exploit های تجاری را نیز به شما می دهد .جالب اینجاست بدانید که شما امکان دانلود Trial این نرم افزار را ندارید و بایستی حتما برای دانلود اطلاعات سازمانی خودتان را وارد کنید

تا پس از بررسی و اعلام هویت اصلی و برقراری تماس از شرکت مربوطه با شما ، نسخه Demo برای شما آماده می شود نه نسخه Trial تا بتوانید بصورت نمونه از این ابزار استفاده کنید. چند سال پیش برای تهیه کردن یک نسخه اولیه از این محصول برای یکی از سازمان های ایرانی در حدود 150 میلیون تومان هزینه کردیم. بنابراین به دنبال کار کردن بصورت شخصی با این ابزار نباشید. اطلاعات بیشتر در خصوص Core Impact را می توانید در لینک زیر پیدا کنید :

Core Impact | Penetration Testing | Core Security

شماره 2 : Nexpose نرم افزار اسکن آسیب پذیری کامل و جامع

نرم افزار اسکنر آسیب پذیری Nexpose محصولی از شرکت Rapid7 است که یکی از نوادر در دنیای اسکنرهای امنیتی است ، به عنوان یک توسینسو اگر می خواهید یک نرم افزار چرخه کامل اسکن آسیب پذیری ها یا بهتر بگوییم مدیریت آسیب پذیری ها را انجام بدهد Nexpose راهکار شماست .

این ابزار برای شما فرآیند های شناخت شبکه ، تشخیص ، تایید ، طبقه بندی ریسک ، تجزیه و تحلیل تاثیر گذاری ، گزارش گیری و حتی راهکار پیشگیری و مقابله را با هم ارائه می دهد. Metasploit ای که همه آنرا می شناسیم در واقع ساخته و پروش داده شده شرکت Rapid7 است و به خوبی برای Exploit کردن آسیب پذیری ها استفاده می شود و با این ابزار یکپارچه شده است

این ابزار امنیتی در قالب های نرم افزاری ، Appliance یا سخت افزاری ، ماشین مجازی یا حتی سرویس های مدیریت شده و سرویس های ابری هم قابل استفاده است.رابط کاربری این ابزار بصورت Web Based است ، برای اینکه بتوانید این ابزار را استفاده کنید می توانید نسخه رایگان و البته محدود آن را بصورت رایگان دریافت کنید اما نسخه تجاری آن بصورت لایسنس تک کاربره در حدود 2 هزار دلار هزینه سالیانه دارد .

شماره 3 : GFI Languard ارزیابی آسیب پذیری و اسکن گام به گام امنیت

در بحث معرفی ابزارهای امنیتی و اسکنرهای امنیتی بعد از Nessus ابزار GFI Languard را می توان به عنوان یکی از بهترین ها در این حوزه معرفی کرد ، این ابزار در واقع یک مشاور امنیت مجازی برای یک توسینسو است .این ابزار به شما پیشنهادهای در خصوص Patch های امنیتی که باید بر روی سرورها نصب شوند می دهد ، ضمن این فرآیند ارزیابی آسیب پذیری ها و بازرسی های امنیتی سرویس های شبکه را نیز انجام می دهد.

ما بارها شده است که از این ابزار برای جمع آوری دارایی های شبکه یا همان فرآیند Asset Inventory استفاده کرده ایم زیرا بصورت ریز به ریز اطلاعاتی در خصوص سیستم های شبکه در اختیار شما قرار می دهد که حتی در فرآیند مستند سازی نیز بعضا کمک می کند.این ابزار کمک حال شما در فرآیند های مدیریت تغییرات در شبکه ، تجزیه و تحلیل ریسک و بحث های مدیریتی امنیت به ویژه بحث عدم انطباق ها در ISO 27001 خواهد بود.

مهمترین قابلیت های این ابزار امکان ایجاد کردن اسکن های امنیتی شخصی سازی شده ، شناسایی آسیب پذیری های امنیتی و ارائه پیشنهاد و نصب Patch برای رفع مشکل امنیتی ، ایجاد کردن انواع تست ها و اسکن ها و اطمینان حداقلی در خصوص امنیت Application های موجود بر روی سرورها را می توان اشاره کرد.

شماره 4 : Retina پلتفرم مدیریت آسیب پذیری | RNSS

ابزارها و نرم افزارهای اسکنر امنیتی بسیاری در دنیا وجود دارد اما ما در توسینسو ترجیح می دهیم بهترین ها را به شما معرفی کنیم. Retina Network Security Scanner نام اسکنر امنیت شبکه ای است که ساخته شبکه eEye Digital Security است که امروزه به Beyond Trust تغییر نام داده است.

این نرم افزار یک سیستم چند پلتفرمی است برای ارزیابی آسیب پذیری های شبکه و سیستم عامل و ... یکی از نکات جذاب در خصوص Retina این است که علاوه بر آسیب پذیری های شناسایی شده امکان شناسایی برخی از آسیب پذیری های Zero Day را نیز به گفته وب سایت تولید کننده دارد که این بسیار جذاب و در عین حال بسیار جای بحث و جدل دارد.

این ابزار بدون شک یکی از بهترین ابزارهای امنیتی در دنیا محسوب می شود که می توانیم در فرآیند های ارزیابی امنیتی و ریسک از آن استفاده کنیم.یکی از نکات جذاب دیگر در خصوص این ابزار این است که در دو قالب نرم افزاری و سخت افزاری قابل خریداری است. اگر فقط قصد تست کردن آن را دارید می توانید نسخه Trial را تهیه کنید اما بد نیست بدانید که نصب کردن Component های سروری این ابزار چندان هم ساده نیست.

این ابزار قابلیت نصب بصورت Stand Alone و نصب بصورت توپولوژی Client و Server ای در نقاط مختلف شرکت های بزرگ را دارد.هر چند به گفته شرکت سازنده نصب Component کلاینت و سرور ساده است اما بیشتر می توانید آن را به همان نسخه Stand Alone معطوف کنید.

اما در عوض بعد از نصب شدن محصول استفاده از آن بسیار ساده است.این ابزار راهکاری برای تجزیه و تحلیل امنیتی سیستم عامل ها ، Application ها و Policy های امنیتی شبکه می باشد به شما پیشنهاداتی ارائه می کند که می تواند از بروز حملات سایبری در سازمان شما جلوگیری کرده و شما در مقابل بدافزارها و کدهای مخرب نیز تا حدود زیادی احساس امنیت کنید.

مستندات بسیار خوبی در خصوص نحوه استفاده از این محصول در وب سایت تولید کننده قابل دانلود و استفاده می باشد که کار را برای مدیران امنیتی بسیار ساده تر کرده است.

شماره 5 : Acunetix نرم افزار اسکنر امنیت و آسیب پذیری تخصصی وب

یکی دیگر از ابزارهای کاربردی و مهم در حوزه ارزیابی سایت از لحاظ امنیتی ، ابزار پویشگر Acunetix | اکانتیکس می باشد. با استفاده از این ابزار می توان قبل از اینکه هکر بخواهد ، آسیب پذیری های وب سایت و بانک های اطلاعاتی و ... را جهت نفوذ شناسایی کند.

سیستم را ممیزی و ارزیابی نمود و توسط آن آسیبپذیریها، نقاط ضعف موجود در شبکه ، وبسایت، بانکهای اطلاعاتی و اسکریپتها را شناسایی و پویش کرده و طی گزارشی اطلاع میدهد تادر جهت رفع آنها اقدام نمود.این ابزار یکی از نرمافزارهای بسیار قدرتمند است که با استفاده از ابزارهای پیشرفته پویشگری و ارزیابی خود به بررسی و ممیزی سایت پراخته تا نقاط ضعف آن را نمایش دهد.

این نرم افزار با استفاده از برقراری ارتباط از طریق رابط کاربر نهایی با برنامهی وب، آسیبپذیریهای ساختاری آن را شناسایی میکند.

شماره 6 : HP WebInspect ابزار اسکن آسیب پذیری و امنیت وب

یکی دیگر از ابزارهای کاربردی و مهم در حوزه ارزیابی سایت از لحاظ امنیتی ، استفاده از ابزار پویشگر WebInspect میباشد.پویشگر WebInspect متعلق به شرکت HP بوده که با استفاده از شبیه سازی تکنیک ها و روشها و متدهایی که هکرها در نفوذهای خود استفاده می کنند ، سعی در شناسایی آسیب پذیری و حفره های امنیتی وب سایت مربوطه داشته با استفاده از این ابزار قدرتمند ، می توانید آنالیز کامل و جامعی از برنامه های کاربردی و سرویس ها داشته باشید

ابزار WebInspect یک نرم افزار قدرتمند در حوزهی آزمون نفوذ و شناسایی حفره های امنیتی و آسیب پذیری های مرتبط با برنامههای کاربردی تحت وب و برنامههای کاربردی بشمار می رود.از دیگر قابلیت های این نرم افزار، بررسی وب سرویس ها از لحاظ کانفیگ درست و ایمن و صحیح است و همچنین دارای قابلیت های بسیار بالایی می باشد.قیمت بالای این ابزار در نسخه اصل هم نشان از اعتبار و هم نشان از عیب! این پویشگر دارد.

شماره 7 : SAINT اسکنر امنیت و آسیب پذیری تخصصی شبکه

ابزار SAINT یکی از ابزارهای جالب و از طرفی قدرتمند تجاری در حوزه تست نفوذ و ارزیابی آسیب پذیری ها می باشد. SAINT در ابتدا Open Source بود و اما امروزه بصورت تجاری صرف ارائه می شود. SAINT در واقع یک ابزار شبکه ای یکپارچه شده با ابزارهای امنیتی است که این قابلیت را به یک توسینسو می دهد که بتواند آسیب پذیری های امنیتی موجود در تجهیزات شبکه ، سیستم عامل ها ، Application های دسکتاپ ، Application های تحت وب ، پایگاه های داده و ... را پیدا کرده و مشکل را حل کنند

اگر در حالت غیر مهاجم به این ابزار نگاه کنیم یک ابزار شناسایی و مستند سازی در شبکه نیز محسوب می شود که می تواند براحتی انواع و تعداد سیستم عامل های موجود در شبکه و پورت های باز و ... را نیز به شما معرفی کند. SAINT به شما قابلیت Exploit کردن اهدافی با آدرس IPv4 و IPv6 را نیز می دهد و حتی آدرسهای URL را نیز می تواند Exploit کند. SAINT از جمله ابزارهایی است که به هیچ عنوان کاری به کار خانواده ویندوز از لحاظ نصب شدن ندارد و صرفا بر روی پلتفرم های لینوکس و Mac قابل اجرا می باشد.

شماره 8 : Shadow Security Scanner ابزار اسکن امنیت و بازداری از حملات

Shadow Security Scanner نیز یکی دیگر از انواع اسکنرهای امنیتی می باشد که بصورت ویژه دارای قابلیت های بازرسی با بیشتر از 500 قالب آماده بازرسی امنیتی می باشد. این نرم افزار شبکه داخلی شما را برای خطاها و آسیب پذیری های امنیتی اسکن کرده و در قالب قوانینی که برایش تعریف می شوند گزارشها را آماده و به اطلاع می رساند.

این ابزار در نوع خودش در درجه پیشرفته ها قرار دارد و امکان شناسایی Exploit های حساس امنیتی و بررسی کردن آنها را در خودش دارد.ابزارهای اختصاصی مدیران شبکه و پارامترهای اختصاصی کاربران پیشرفته شبکه نیز از جمله مواردی است که در طراحی این نرم افزار دیده شده است. نصب کردن این نرم افزار با توجه به بزرگ بودن آن کمی دشوار است اما شما براحتی بعد از نصب و ایجاد کردن Rule ها می توانید از آن استفاده کنید.

شما می توانید با استفاده از Rule ها کل شبکه را در خصوص آسیب پذیر بودن در مورد یک آسیب پذیری خاص اسکن کنید ، برای مثال آسیب پذیری که در FTP یا Net-BIOS وجود داشته باشد.یکی از نکات خوب این نرم افزار هنگ نکردن در هنگام تست و قابلیت ادامه اسکن در صورت بروز مشکلات احتمالی حین اسکن است. در ادامه می توانید اطلاعات بیشتری را از لینک زیر به دست بیاورید :

شماره 9 : QualysGuard اسکنر امنیتی مبتنی بر Cloud

یکی دیگر از نرم افزارهای قدرتمند و البته رتبه عالی از نظر مرجع مجله Gartner نرم افزار QualysGuard است که محصول شرکتی به همین نام است. این مجموعه نرم افزاری را می توان تنها محصول اختصاصی اسکن آسیب پذیری ها در قالب سرویس Cloud دانست. این سرویس برای سازمان های کوچک و متوسط و بزرگ قابل استفاده بوده یکی از برترین نرم افزارهای بحث مدیریت آسیب پذیری ها به حساب می آید که بصورت SaaS یا Software As A Service ارائه می شود.

این ابزار به گزارش شرکت سازنده در سال گذشته در حدود 3 میلیارد اسکن موفق داشته است و این در نوع خودش یک رکورد به حساب می آید. اسکن های این نرم افزار بسیار دقیق بوده و به همین دلیل یکی از برترین های حوزه مدیریت و ارزیابی و مقابله با تهدیدات در شبکه ها محسوب می شود. این ابزار هم بصورت نرم افزاری و هم بصورت Appliance ارائه می شود.

شماره 10 : IBM AppScan ابزار اسکن و آنالیز امنیتی

یکی دیگر از ابزارهای کاربردی و مهم در حوزه ارزیابی سایت از لحاظ امنیتی ، استفاده از ابزار پویشگر IBM AppScan میباشد. در این مطلب سعی بر معرفی یکی دیگر از نرم افزارهای ممیزی وب سایت را که از پرکاربردترین اسکنرهای مورد استفاده است را داریم.

IBM AppScan یک نرم افزار قدرتمند در حوزهی آزمون نفوذ و شناسایی حفره های امنیتی و آسیب پذیری های مرتبط با برنامههای کاربردی تحت وب و برنامههای کاربردی موبایل است. با استفاده از این ابزار می توان موجب پیادهسازی امن سیستمهای مبتنی بر وب شد از ویژگیهای دیگر این ابزار می توان به موارد زیر اشاره کرد.

- سهولت استفاده و تنظیمات و کاربر پسند بودن

- پشتیبانی از مجموعه ای از تهدیدات

- استفاده از تحلیلگر امنیتی قدرتمند JavaScript برای تست و شناسایی

- ارزیابی ایستای ضعفهای امنیتی سمت Client،

- آزمون خودکار

شماره 11 : NsAuditor اسکنر امنیت شبکه و بازرسی

در ادامه معرفی ابزارهای اسکنر امنیتی به سراغ NsAuditor Network Security Auditor می رویم ، ابزاری کاربردی و ساده برای مدیران شبکه که انواع و اقسام ابزارهای کاربردی شبکه را برای بازرسی و اسکن و حتی مانیتورینگ در خود جای داده است. رابط کاربری این ابزار در عین سادگی دسترسی راحتی را به ابزارهای موجود به شما می دهد ، قابلیت مانیتورینگی که در این ابزار دیده شده است به شما ارتباطات شبکه و process هایی که در حال حاضر بر روی کامپیوترها وجود دارند را بصورت real-time نشان می دهد.

در این مانیتورینگ بصورت شفاف و ریز شده هر پردازش اعم از TCP و UDP و Local و Remote و حتی Hostname و اسم سرویس و غیره بصورت کامل نمایش داده می شود.همچنین شما قابلیت ایجاد گزارش از آسیب پذیری هایی که در سرویس هایی مثل FTP و SMTP و Telnet و ... وجود دارند را نیز خواهید داشت.

با استفاده از قابلیت NetBIOS Auditor ای که در این نرم افزار وجود دارد شما می توانید اطلاعاتی اعم از آدرس IP ماشین ، آدرس کارت شبکه ، سازنده کارت شبکه و اطلاعات کاملی در خصوص کاربران ، گروه ها و ماشین های موجود در شبکه برای بحث Inventory شبکه جمع آوری کنید. این ابزار یک کمک دستیار کامل برای شما در کار شبکه محسوب می شود.

شماره 12 : Nessus سردمدار محبوبیت و کاربرد در اسکن آسیب پذیری

بدون شک محبوب ترین اسکنر آسیب پذیری و امنیتی دنیا از نظر بسیاری از هکرها و نفوذگران نسوس | Nessus است . یکی از قابلیت های جالب این Vulnerability Scanner قابلیت اضافه کردن پلاگین ها یا افزونه هایی است که به آن امکانات جدید اضافه می کنند. هر کدام از این پلاگین ها برای یک نوع Policy یا بخشی از اسکن های امنیتی بصورت ویژه مورد استفاده قرار می گیرند . قابلیت تعریف کردن نوع اسکن از نوع Blackbox یا Whitebox از جمله امکانات بسیار جالبی است که Nessus در اختیار شما قرار می دهد.

نسوس می تواند از عیب های نرم افزارها ، پیدا کردن تروجان ها و بات نت ها ، بررسی تنظیمات شبکه و تجهیزات گرفته تا اسکن کردن سیستم های فیزیکی و مجازی و حتی بسترهای کلاود را بصورت کامل برای شما پوشش بدهد. Nessus امکان کشف آسیب پذیری ها با سرعت بسیار بالا را فراهم می کند ، پوشش گسترده ای از تجهیزات دارد و ارزیابی های متنوعی را می تواند انجام بدهد.

این نرم افزار بسیار انعطاف پذیر و سبک است و البته سالهاست که دیگر بصورت رایگان ارائه نمی شود و بایستی لایسنس آن خریداری شود ، بد نیست بدانید بیشتر تست نفوذهایی که در ایران به این عنوان انجام می شود تنها ترجمه گزارش های همین نسوس است ! برای کسب اطلاعات بیشتر در خصوص این ابزار می توانید به لینک زیر مراجعه کنید :

شماره 13 : OpenVAS اسکنر آسیب پذیری کپی برابر اصل Nessus

در بالا در خصوص اسکنر بسیار محبوب Nessus صحبت کرده ایم ، اما Nessus از سال 2005 به بعد تجاری شد و وارد عرض بازار تجارت شد ، در این حین پروژه ای به نام OpenVAS شروع به کار کرد که در واقع یک اسکنر آسیب پذیری بود که به نوعی می توان آن را نسخه رایگان Nessus در نظر گرفت ، نسخه open Source که ضمن اینکه با نام OpenVAS شناخته می شود به نام GNessus هم شناخته می شود.

جالب است بدانید که پلاگین های این نرم افزار همچنان به زبان NASL که زبان نرم افزار Nessus برای انجام اسکن ها بوده است نوشته می شود. پروژه OpenVAS مدتی غیرفعال بود تا اینکه مجددا شروع به فعالیت و کار کرد.OpenVAS مخفف Open Vulnerability Assessment System است که یک اسکنر آسیب پذیری و البته یک ارزیاب امنیتی بسیار خوب به حساب می آید و تحت لیسانس GNU//GPL ارائه می شود.

این ابزار را شما می توانید در قالب ماشین مجازی یا کد کامپایل نشده یا حتی بر روی سیستم عامل لینوکس بصورت مستقیم نصب کنید و از تمامی امکانات ( تقریبا ) یک Nessus بصورت رایگان استفاده کنید.

خلاصه معرفی نرم افزارهای اسکنر امنیتی

نرم افزارها و ابزارهای اسکنر یا پویشگر امنیتی بسیار زیادی در دنیا وجود دارند و قطعا قرار نیست این 13 مورد کاملترین و جامعرین لیست باشد ، این لیست با توجه به تجربه و تحقیقات نویسنده نوشته شده است و شما می توانید اسکنری که از لحاظ خاصی بهتر می دانید را در ادامه همین مطلب Comment قرار بدهید تا دیگران هم در خصوص آنها اطلاعات داشته باشند. اگر نظری در خصوص این مطلب و اسکنرها دارید خوشحال می شویم در ادامه مطرح کنید.برای کسب اطلاعات و آموزش های بیشتر به دوره های آموزشی امنیت شبکه و هک قانونمند مراجعه کنید.

مباحث تکمیلی کار با نقشه ها در اندروید

مباحث تکمیلی کار با نقشه ها در اندروید لینوکس چیست؟ معرفی کامل لینوکس ، تاریخچه ، کاربردها و توزیع ها

لینوکس چیست؟ معرفی کامل لینوکس ، تاریخچه ، کاربردها و توزیع ها 5 روش یادگیری و آموزش شبکه ، امنیت و لینوکس از زبان محمد نصیری

5 روش یادگیری و آموزش شبکه ، امنیت و لینوکس از زبان محمد نصیری معرفی 12 ابزار اسکن سئو | SEO Scanner قدرتمند در دنیا

معرفی 12 ابزار اسکن سئو | SEO Scanner قدرتمند در دنیا معرفی 11 جایگزین گوگل آنالیتیکس | Google Analytics در تحلیل وب

معرفی 11 جایگزین گوگل آنالیتیکس | Google Analytics در تحلیل وب معرفی 7 ابزار مدیریت اکتیودایرکتوری جانبی که از آنها لذت می برید

معرفی 7 ابزار مدیریت اکتیودایرکتوری جانبی که از آنها لذت می برید معرفی 4 مفهوم اصلی در امنیت برنامه نویسی جاوا

معرفی 4 مفهوم اصلی در امنیت برنامه نویسی جاوا پاپت ( Puppet ) چیست؟ معرفی نرم افزار Network Automation

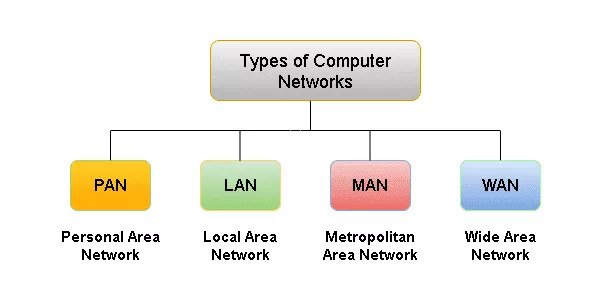

پاپت ( Puppet ) چیست؟ معرفی نرم افزار Network Automation کاملترین معرفی انواع شبکه های کامپیوتری و 4 دسته بندی شبکه

کاملترین معرفی انواع شبکه های کامپیوتری و 4 دسته بندی شبکه 21 سوال مهم برای یادگیری و آموزش لینوکس قبل از شروع دوره لینوکس

21 سوال مهم برای یادگیری و آموزش لینوکس قبل از شروع دوره لینوکس 5 نکته برای تبدیل شدن به یک ادمین شبکه حرفه ای

5 نکته برای تبدیل شدن به یک ادمین شبکه حرفه ای شناخت 4 روش مقابله با حمله Enumeration در هک و نفوذ

شناخت 4 روش مقابله با حمله Enumeration در هک و نفوذ سی شارپ چیست؟ معرفی کامل C# به همراه مزایا ، معایب و کاربردها

سی شارپ چیست؟ معرفی کامل C# به همراه مزایا ، معایب و کاربردها 7 سوال متداول در شروع برنامه نویسی که باید از خودتان بپرسید

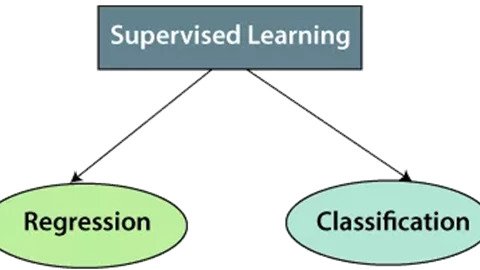

7 سوال متداول در شروع برنامه نویسی که باید از خودتان بپرسید یادگیری ماشین با نظارت | Supervised Machine Learning چیست ؟

یادگیری ماشین با نظارت | Supervised Machine Learning چیست ؟ آموزش برنامه نویسی به زبان ساده | گام به گام و کاربردی

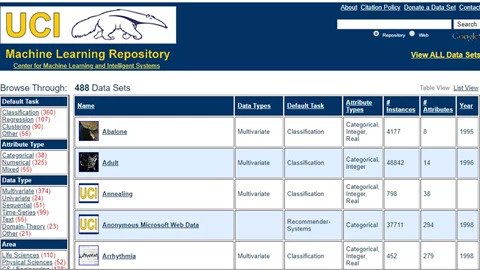

آموزش برنامه نویسی به زبان ساده | گام به گام و کاربردی مجموعه داده یا دیتاست در یادگیری ماشین چیست؟

مجموعه داده یا دیتاست در یادگیری ماشین چیست؟ کاملترین معرفی روش های دریافت راهنما در لینوکس

کاملترین معرفی روش های دریافت راهنما در لینوکس دوره آموزش نتورک پلاس چیست؟ 20 نکته دوره نتورک پلاس که نمیدانید

دوره آموزش نتورک پلاس چیست؟ 20 نکته دوره نتورک پلاس که نمیدانید SQL چیست؟ معرفی کامل اس کیو ال و آشنایی با کاربردهای آن

SQL چیست؟ معرفی کامل اس کیو ال و آشنایی با کاربردهای آن دوره های آموزش شبکه را از کجا شروع کنیم؟ مسیر راه یادگیری شبکه

دوره های آموزش شبکه را از کجا شروع کنیم؟ مسیر راه یادگیری شبکه پورت اسکن (Port Scan) چیست؟ معرفی انواع اسکن پورت در هک و نفوذ

پورت اسکن (Port Scan) چیست؟ معرفی انواع اسکن پورت در هک و نفوذ